Elevate the power of your work

Obtenha uma consulta gratuita hoje!

Em um ambiente cada vez mais regulamentado e sensível à privacidade, as empresas não podem se dar ao luxo de ter um elo fraco em qualquer fase da sua estratégia de segurança de dados.

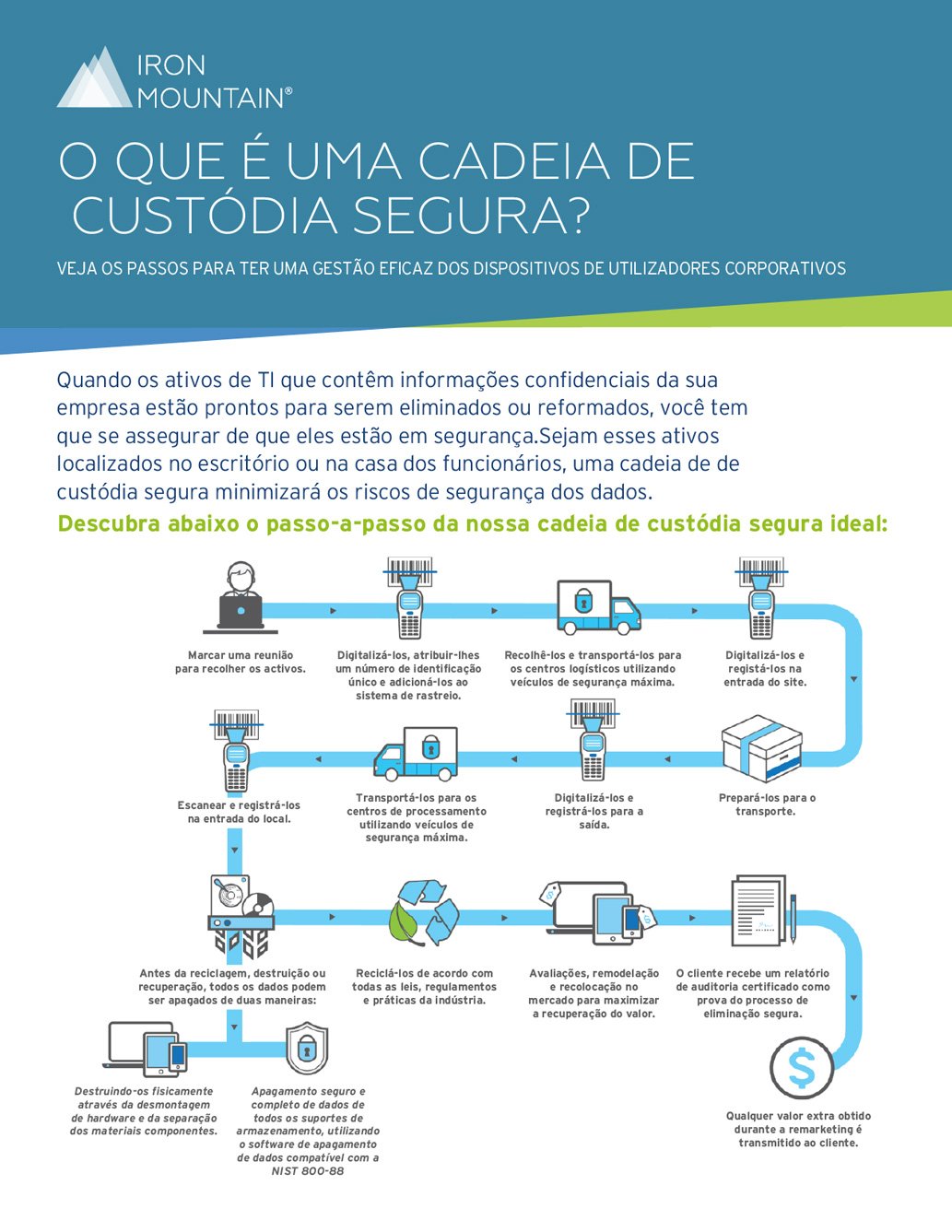

Em um ambiente cada vez mais regulamentado e sensível à privacidade, as empresas não podem se dar ao luxo de ter um elo fraco em qualquer fase da sua estratégia de segurança de dados. O desafio tornou-se mais agudo à medida que mais funcionários (e os seus dispositivos) adotaram o modelo de trabalho à distância em números recorde, tornando difícil para as organizações manterem um registro dos seus ativos de TI.

Uma abordagem abrangente da gestão do ciclo de vida dos bens deve incluir:

Então, como sua empresa pode atenuar os riscos de segurança dos dados em cada fase do processo de disposição de bens informáticos (ITAD), ou como pode garantir que está trabalhando com o fornecedor ITAD correto durante o processo? Todos estes são fatores a ter em conta.

A gestão responsável dos dados deve ter uma abordagem rigorosa e disciplinada para que as melhores práticas e políticas de retenção de registos sejam executadas. As empresas dispõem frequentemente de ativos informáticos através de remarketing ou revenda, doação ou reciclagem. No entanto, independentemente da opção de eliminação escolhida, é da responsabilidade do proprietário assegurar que os dados sejam apagados ou destruídos em segurança.

Antes de os bens informáticos poderem ser reformados ou reutilizados, os dispositivos devem ser cuidadosamente digitalizados e os dados devem ser completamente apagados antes de o equipamento sair das instalações; contudo, apagar todos os dados não é uma tarefa tão simples como muitas pessoas pensam. Embora a eliminação de arquivos os remova dos diretórios principais, na realidade, muito poucos dados são completamente destruídos. Da mesma forma, ao formatar uma unidade de disco, os apontadores de arquivos são apagados, mas grande parte do conteúdo do dispositivo pode ser recuperado com software especializado. Mesmo as múltiplas tentativas de formatação não são garantia.

Eliminar dados não é tão simples como muitas pessoas pensam. Quando os arquivos são apagados, são frequentemente removidos dos diretórios, enquanto que, por outro lado, a maioria dos dados permanece intacta.

Embora muitos vendedores de terceiros estejam dispostos a redireccionar ou a dispor de ativos informáticos reformados, a sua empresa deve ser especialmente cuidadosa na seleção de um intermediário. Em muitos casos, esta transição de entrega ao fornecedor é também a primeira vez que o equipamento já não está sob o controle completo da sua empresa, então é essencial ter extremo cuidado nessa seleção.

A destruição de dados é a parte mais importante do processo de reforma de ativos e o ponto mais fácil para um fornecedor usar atalhos. Os contratantes responsáveis devem demonstrar que o apagamento dos meios de comunicação é efetuado utilizando software de sobrescrita que cumpre com a norma NIST 800-88. Devem igualmente fornecer relatórios de auditoria e certificados que comprovem que os dados foram completamente apagados.

Para os bens que não podem ser reutilizados, um fornecedor de confiança deve fornecer provas de destruição e eliminação ambientalmente responsáveis. Ademais, deve fornecer certificados de eliminação, reciclagem e destruição para cada bem para fins de auditoria interna e de conformidade.

A partir do momento em que os bens são carregados para o transporte, eles tornam-se vulneráveis e podem ser facilmente comprometidos. Um fornecedor de qualidade deve ser capaz de demonstrar que o seu equipamento está totalmente seguro desde o momento em que toma posse dele, até que a sua eliminação esteja completa. E se não for possível enviar os dispositivos para fora do local por razões de segurança, o prestador de serviços deve oferecer-lhe a opção de desmantelamento no local.

Da mesma forma, deverá ser capaz de rastrear os seus bens desde o momento em que o contratante toma posse deles até que o equipamento seja comercializado ou eliminado com sucesso. O rastreio em tempo real te protege contra situações de risco, tais como o desaparecimento do equipamento durante o transporte ou o processo de desmontagem.

As instalações de processamento devem ser equipadas com sistemas completos de prevenção a incêndios, energia, comunicação e AVAC, bem como guardas de segurança, acesso a cartões e cobertura de videovigilância.

Com todos os riscos que existem durante a reforma de ativos, é necessário trabalhar com um fornecedor confiável e respeitável que assegure uma cadeia de custódia totalmente visível, segurança de dados de classe mundial, recuperação máxima de valor de remarketing e conformidade com todas as leis ambientais e regulamentos industriais.

O compromisso da Iron Mountain com a segurança assegura-lhe a localização e o estado de todo o seu equipamento informático, deixando-lhe tranquilo durante cada passo do processo.

Obtenha uma consulta gratuita hoje!